- Yazar Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Son düzenleme 2025-01-22 17:44.

Bölge Tabanlı İlke Güvenlik Duvarı uygulama kuralları:

- A alan kendisine bir arabirim atanmadan önce yapılandırılmalıdır ve bir arabirim yalnızca tek bir arabirime atanabilir. alan .

- Bir arabirimdeki bir arabirime gelen ve bu arabirimden gelen tüm trafik alan izin verilir.

- arasındaki tüm trafik bölgeler mevcut olanlardan etkilenir politikalar .

Ardından, Bölge Tabanlı Politika Güvenlik Duvarı nedir diye de sorulabilir.

Alan - Tabanlı Politika Güvenlik Duvarı (Ayrıca şöyle bilinir Alan - Politika Güvenlik Duvarı , veya ZFW) değiştirir güvenlik duvarı eski arayüzden yapılandırma- temelli daha esnek, daha kolay anlaşılır bir modele alan - temelli modeli. Arayüzler atanmış bölgeler ve muayene politika arasında hareket eden trafiğe uygulanır. bölgeler.

Ayrıca Bilin, Cisco ASA bölgesi tabanlı güvenlik duvarı mı? Rağmen OLARAK cihazlar özel olarak kabul edilir güvenlik duvarı cihazlar, Cisco entegre güvenlik duvarı yönlendiricideki işlevsellik, aslında güvenlik duvarı uygun maliyetli bir cihaz. NS bölge tabanlı güvenlik duvarı CBAC'da bulunmayan daha birçok özellik ile geldi.

Ayrıca soru şu ki, Cisco IOS Bölge Tabanlı İlke Güvenlik Duvarının özelliği nedir?

A yönlendirici arayüz sadece birine ait olabilir alan zamanında. Sergiye bakın. Yönetici, RouterB'nin S0/0/1 arayüzüne ping atabilir, ancak yönlendiriciye Telnet erişimi sağlayamaz. yönlendirici cisco123 şifresini kullanarak.

Bölge tabanlı güvenlik duvarlarını destekleyen minimum Cisco IOS sürümü nedir?

Göre Cisco IOS yazılım danışmanı, alan - tabanlı güvenlik duvarları 12.4(6)T6'da piyasaya sürüldü, bu yüzden minimum IOS sürümü . Bunların hepsi daha sonraki sürümler ama hiçbiri çalışmıyor.

Önerilen:

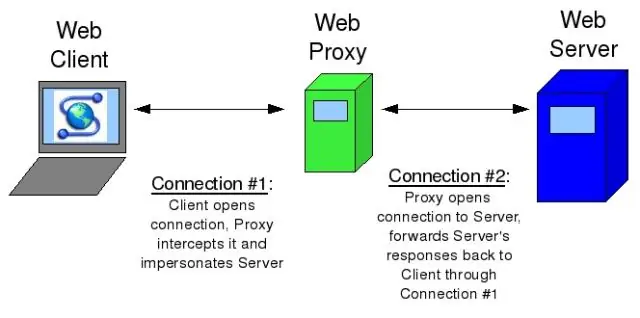

Proxy sunucusu bir güvenlik duvarı mıdır?

Güvenlik duvarları, bilgisayarınıza yetkisiz erişim sağlamaya çalışan bağlantı noktalarını ve programları engelleyebilirken, proxy sunucuları temel olarak dahili ağınızı İnternet'ten gizler. Gerektiğinde Web isteklerini yeniden yönlendirerek ağınızın İnternet'e maruz kalmasını engellemesi anlamında bir güvenlik duvarı görevi görür

Ec2 Güvenlik Grubuna kurallar eklemek için hangi komutu kullanıyorsunuz?

Yetkilendirme-güvenlik-grubu-giriş (AWS CLI) komut satırını kullanarak bir güvenlik grubuna kural eklemek için aws ec2 yetki-güvenlik-grubu-giriş --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (Windows PowerShell için AWS Araçları)

Dizileri adlandırmak için temel kurallar nelerdir?

Dizileri adlandırmak için temel kurallar aşağıdaki gibidir: Veri türü, int, kayan nokta, karakter yapısı veya birleşim gibi herhangi bir geçerli veri türü olabilir. Bir dizinin adı, değişkenlerin adlandırma kurallarına uymalıdır. dizinin boyutu sıfır veya sabit bir pozitif tam sayı olmalıdır

JavaScript'te işlevleri adlandırmak için kurallar nelerdir?

Bir JavaScript işlevi, function anahtar sözcüğü, ardından bir ad ve ardından parantez () ile tanımlanır. İşlev adları harfler, rakamlar, alt çizgiler ve dolar işaretleri içerebilir (değişkenlerle aynı kurallar). Parantezler, virgülle ayrılmış parametre adlarını içerebilir: (parametre1, parametre2,)

Ana bilgisayar tabanlı ve ağ tabanlı izinsiz giriş algılama arasındaki fark nedir?

Bu tür IDS'nin avantajlarından bazıları şunlardır: Bir saldırının başarılı olup olmadığını doğrulayabilirler, oysa ağ tabanlı bir IDS yalnızca saldırı hakkında uyarı verir. Ana bilgisayar tabanlı bir sistem, saldırı imzasını bulmak için şifresi çözülen trafiği analiz edebilir ve böylece onlara şifreli trafiği izleme yeteneği verir