İçindekiler:

- Yazar Lynn Donovan [email protected].

- Public 2023-12-15 23:54.

- Son düzenleme 2025-01-22 17:44.

A güvenlik açığı tarayıcı NS a alet o niyet taramak ağ ve sistemler arıyor güvenlik açıkları veya yanlış yapılandırmalar bir güvenlik riskini temsil eder.

Bunun yanında ağınızda hangi güvenlik açığı araçlarını kullandınız?

En iyi ağ güvenlik açığı tarayıcıları

- SolarWinds Ağ Yapılandırma Yöneticisi (ÜCRETSİZ DENEME)

- ManageEngine Vulnerability Manager Plus (ÜCRETSİZ DENEME)

- PRTG ile Paessler Ağ Güvenlik Açığı İzleme (ÜCRETSİZ DENEME)

- OpenVAS.

- Microsoft Temel Güvenlik Çözümleyicisi.

- Retina Ağ Tarayıcı Topluluk Sürümü.

Daha sonra soru şu, güvenlik açıkları nelerdir? Bunları nasıl tanımlarsınız? Güvenlik açıkları tehdit ajanlarının yararlanabileceği belirli yollar ile bir bilgi varlığına saldırmak. Onlar yapabilir tanımlanmış farklı geçmişlere sahip bireylerden oluşan bir ekibe tüm olası tehditler ve bilgilerin alınabileceği yollar hakkında beyin fırtınası yaparak.

Bu şekilde, bir BT altyapısındaki tehditleri ve güvenlik açıklarını nasıl belirlersiniz?

Temel Eylemler

- Yaygın saldırıları anlayın. Ağınızdaki ve ağınız içindeki saldırılar birçok farklı çeşitte gelir.

- Güvenlik açıklarınızın envanterini çıkarın. Potansiyel güvenlik açıklarının tam listesini oluşturun.

- Güvenlik açığı tarama araçlarını kullanın. Ağınızın mevcut güvenlik durumunu kontrol etmek için birçok araç mevcuttur.

- Riskleri değerlendirin.

Bir güvenlik riski değerlendirmesi gerçekleştirmenin ilk adımı nedir?

NS ilk adım içinde risk değerlendirmesi süreç, her bir varlığın kuruluşa kattığı değere göre sınıflandırabilmemiz için tanımlanan her varlığa bir değer/ağırlık atamaktır.

- Hangi varlıkları korumamız gerekiyor?

- Bu varlıklar nasıl tehdit ediliyor?

- Bu tehditlere karşı ne yapabiliriz?

Önerilen:

Güvenlik yanlış yapılandırmaları nerede gerçekleşebilir?

Güvenlik yanlış yapılandırması, ağ hizmetleri, platform, web sunucusu, uygulama sunucusu, veritabanı, çerçeveler, özel kod ve önceden yüklenmiş sanal makineler, kapsayıcılar veya depolama dahil olmak üzere bir uygulama yığınının herhangi bir düzeyinde gerçekleşebilir

Bağlantı noktası taraması yapmak için hangi araçları kullanabilirsiniz?

Bilgi güvenliği alanında kullanılan en popüler beş bağlantı noktası tarayıcı aracını keşfedelim. Nmap. Nmap, 'Ağ Eşleştiricisi' anlamına gelir, tarihteki en popüler ağ keşfi ve bağlantı noktası tarayıcısıdır. Tek boynuzlu at taraması. Unicornscan, Nmap'ten sonra en popüler ikinci ücretsiz port tarayıcıdır. Kızgın IP Tarama. Ağ kedisi. Zen haritası

Güvenlik açıklarını taramak için iyi bilinen araç hangisidir?

Nessus aracı, Tenable Network Security tarafından oluşturulan markalı ve patentli bir güvenlik açığı tarayıcısıdır. Güvenlik açığı değerlendirmesi, yapılandırma sorunları vb. için tüm dünyada milyonlarca kullanıcı tarafından kurulmuş ve kullanılmıştır

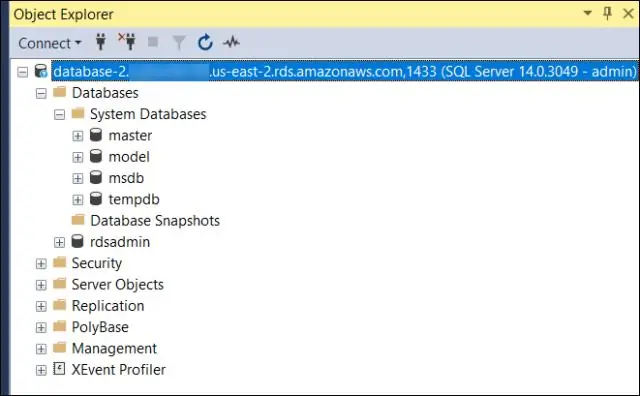

Bu veritabanı için saklı yordamları ve/veya tetikleyicileri nasıl kullanabilirsiniz?

Exec komutunun yardımıyla istediğimiz zaman saklı bir yordam yürütebiliriz, ancak bir tetikleyici yalnızca tetikleyicinin tanımlandığı tabloda bir olay (ekleme, silme ve güncelleme) başlatıldığında yürütülebilir. Saklı yordam giriş parametrelerini alabilir, ancak parametreleri bir tetikleyiciye giriş olarak iletemeyiz

Şef tarifleri oluşturmak için hangi AWS hizmetini kullanabilirsiniz?

AWS OpsWorks Stacks, paketleri yükleme ve yapılandırma ve uygulamaları dağıtma gibi görevleri yerine getirmek için Chef yemek kitaplarını kullanır. Bu bölümde, yemek kitaplarının AWS OpsWorks Stacks ile nasıl kullanılacağı açıklanmaktadır. Daha fazla bilgi için bkz. AWS OpsWorks Stacks şu anda Chef 12, 11.10 sürümlerini desteklemektedir